Kepatuhan Endpoint Otomatis dan Respons

Ancaman Terintegrasi

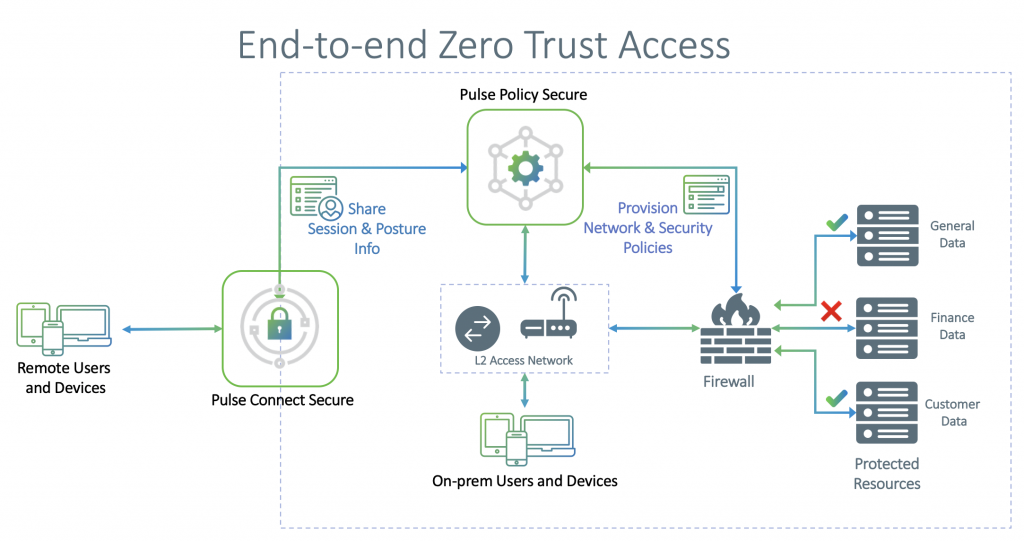

Solusi Network Access Control (NAC) memberi organisasi visibilitas berkelanjutan, endpoint dan kontrol akses IoT, serta mitigasi ancaman otomatis. Pulse Profiler memberikan visibilitas penuh dari titik akhir lokal dan jarak jauh, sehingga organisasi tahu apa yang terhubung kapan saja. Pulse Policy Secure (PPS) memungkinkan penegakan kebijakan “kepatuhan untuk terhubung” berbasis Zero Trust yang kuat sehingga pengguna dan titik akhir diautentikasi dan postur keamanan mereka divalidasi sebelum terhubung ke jaringan dengan akses yang sesuai untuk peran mereka.

Deteksi dan buat profil semua titik akhir lokal dan jarak jauh termasuk IoT

Segmentasi jaringan otomatis dan penegakan kebijakan postur keamanan titik akhir

Respons ancaman otomatis pada tingkat titik akhir untuk menghancurkan silo keamanan

Titik akhir terus-menerus menjadi sasaran penyerang untuk mendapatkan akses lebih lanjut ke jaringan dan sumber dayanya. Sistem yang sudah usang atau belum ditambal dengan kerentanan yang diketahui membuat pekerjaan penyerang menjadi mudah. PPS memungkinkan organisasi melihat dengan tepat titik akhir apa yang terhubung ke jaringan dan memastikan postur keamanan mereka sesuai, membatasi akses tidak sah, plus meringankan beban audit.

Sangat penting untuk memastikan postur keamanan titik akhir dipertahankan selama siklus hidup konektivitas.

Di luar apa yang banyak dikutip tetapi sulit untuk mengukur hilangnya reputasi, hilangnya produktivitas adalah penyebab langsung dari lini teratas bisnis.

Perangkat yang mengelola data penting (seperti PII, data keuangan) tidak boleh berada di jaringan yang sama dengan workstation biasa. Penyediaan dan segmentasi jaringan otomatis memastikan kepatuhan PCI-DSS atau HIPAA yang berkelanjutan.

Memberikan akses yang cepat, aman, dan dioptimalkan ke pusat data dan multi-cloud di desktop, laptop, tablet, dan smartphone.

Pastikan semua titik akhir (jarak jauh, lokal, IoT) dibuat profilnya dan mematuhi kebijakan keamanan untuk menghindari pelanggaran kepatuhan karena perangkat dengan OS usang (misalnya Windows XP, Windows 7) berada di jaringan.

Pulse Profiler dan PPS mudah digunakan dan digunakan sehingga staf keamanan dapat fokus pada tugas-tugas strategis.

PPS menawarkan Analisis Perilaku Pengguna dan Entitas (UEBA) untuk memindai jaringan dan mengisolasi ancaman.

Setiap infrastruktur jaringan dan kebutuhan titik akhir organisasi berbeda. Ada banyak fitur NAC yang perlu dipertimbangkan:

Dengan jumlah titik akhir yang terus meningkat karena integrasi BYOD dan IT / OT, penting untuk mengetahui apa yang ada di jaringan untuk menentukan kebijakan aman yang mencakup semua kasus penggunaan akses.

Untuk memvalidasi pengguna dan perangkat, NAC perlu berintegrasi dengan solusi IAM dan MDM terkemuka, untuk semua skenario akses jarak jauh dan lokal, berkabel dan nirkabel.

Pengguna dan perangkat harus menerima akses dengan hak paling rendah, dan titik akhir yang menangani data penting seperti PII atau transaksi keuangan harus tersegmentasi secara ketat. Shadow IT atau aplikasi media sosial memaparkan perangkat dan data ke sumber daya di luar kebijakan perusahaan organisasi. NAC dapat membatasi akses untuk titik akhir yang tidak patuh dan memperbaiki masalah.

Integrasi dengan solusi keamanan seperti SIEM dan NGFW memungkinkan NAC untuk membuat peringatan ancaman dapat ditindaklanjuti di tingkat titik akhir; mendobrak silo keamanan produk keamanan tersebut.

Perusahaan memerlukan kontraktor dan tamu untuk memiliki akses jaringan terbatas, dan portal pendaftaran mandiri yang mudah digunakan atau proses persetujuan berbasis sponsor tanpa mengorbankan keamanan.

Pulse Indonesia adalah bagian dari PT. iLogo Infralogy Indonesia yang merupakan penyedia layanan (vendor) Infrastruktur IT dan Cybersecurity terbaik di Indonesia.

AKR Tower – 9th Floor

Jl. Panjang no. 5, Kebon Jeruk

Jakarta Barat 11530 – Indonesia